Antiguo pero muy útil.

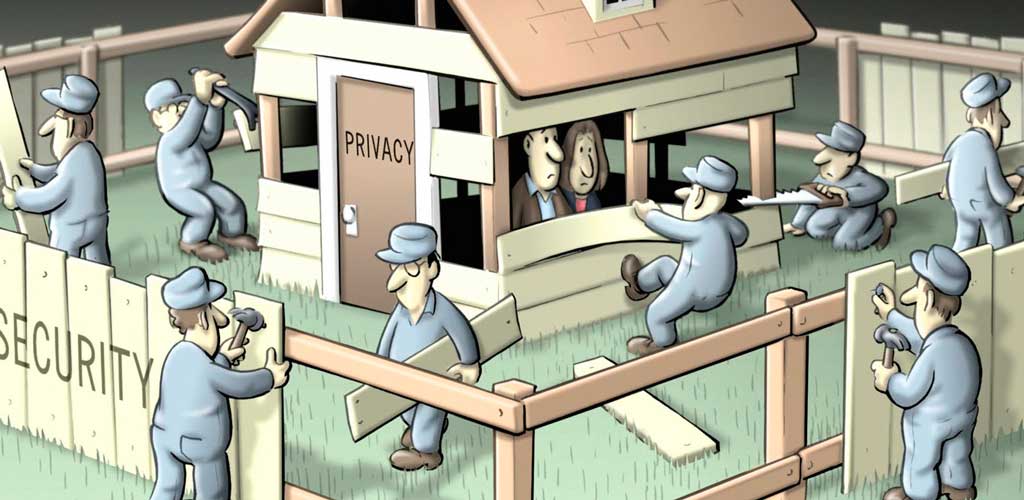

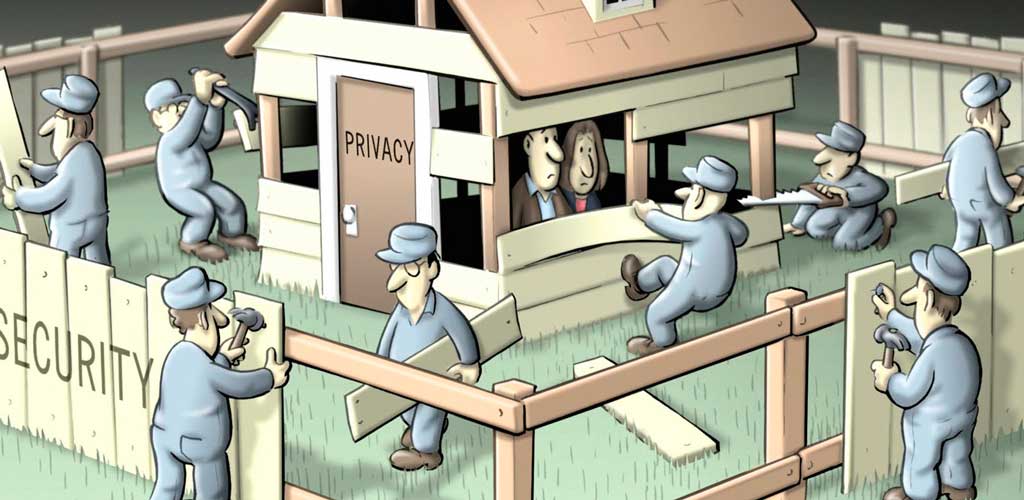

Esta caricatura de Clay Bennett (EN) ilustra a la perfección los acontecimientos que estos días estamos viviendo en relación con la tensa balanza entre seguridad y privacidad, al hilo del atentado parisino.

Conocíamos, apenas por alguna que otra mención en los medios, que España e Italia acababan de comprar a la empresa BAE Systems, una herramienta de espionaje masivo que recuerda, por su forma de actuar, bastante al KeyScore de la NSA.

Por lo poco que sabemos aún de ella, básicamente estamos ante un sistema de vigilancia digital que se encargaría no ya de capturar los paquetes de datos enviados en las comunicaciones, sino de intentar recomponerlos para obtener el contenido de estos paquetes, y con éste, aplicar inteligencia que pudiera ayudar al cuerpo encargado a luchar contra el terrorismo.

Es, a efectos prácticos, la excusa que hace apenas una semana esgrimía en esa distópica mirada al futuro europeo, y que llevo (llevamos) tiempo alertando: Utilizar el miedo al terrorismo (hoy son los yihadistas, mañana serán otros) para que el ciudadano acepte perder parte de sus derechos en pos de un supuesto bien común.

Vuelvo a recalcar que este tipo de proyectos son absolutamente ineficaces para la lucha contra el terrorismo, sirviendo al final para fines más adecuados para el Sistema, como sería la implantación de un panopticon digital, y con el riesgo que podría conllevar ya no en el presente (que también), sino en el día de mañana.

Con todo esto, me parece oportuno señalar tres escenarios en los que precisamente este tipo de herramientas son absolutamente ineficaces, demostrando que una vez más, aunque el objetivo que esgrime el gobierno es compartido por todos nosotros, hay estrategias mucho más efectivas para ello (que por supuesto, detallaré al final del mismo).

¿Qué sabemos de Evident X-Stream, y qué hemos aprendido del KeyScore americano?

De forma directa, muy muy poco.

Apenas algunos documentos (ES) que se han liberado (como la imagen superior), que será desarrollado por BAE Systems, y que España espera ponerlo en funcionamiento en el 2017.

Por su forma de operar, entraría en conflicto con la legislación española, así que esperemos que en el próximo 20D haya un voto útil hacia partidos que se han posicionado radicalmente en contra de este tipo de herramientas. En caso contrario, ya sabe, se cambian las leyes unilateralmente, a golpe de reforma, y listo…

El centro neuráligo de Evident X-Stream radica en dos elementos:

- Los ISPs (los proveedores de red), que estarían “pinchados” con el fin de que todo el tráfico de red (da igual que sea de fibra, cable o satélite) sea monitorizado: Aplicando técnicas de Deep Packet Inspection (ES), se categorizaría este tráfico, recomponiéndolo hasta obtener información que pudiera ser tratada por un equipo de analistas.

- La capa humana: Entraría en juego después de esa pre-inteligencia algorítmica, y únicamente en aquellos casos que levantaran la alerta oportuna (posibles células terroristas, espionaje gubernamental, “insurgentes y radicales” entre la ciudadanía,…), y su labor sería precisamente meter “eso que nos hace humanos” en el sistema, para eliminar falsos positivos y pasar la información marcada como potencialmente interesante al organismo judicial o interno oportuno.

Para el usuario de a pie (como usted y como un servidor), una herramienta como Evident X-Stream significa que a partir de entonces cualquier comunicación digital que hiciéramos podría estar siendo escuchada por el gobierno: Emails, redes sociales, mensajería instantánea,… Todo lo que usted hiciera en el mundo virtual, que cada vez más está más estrechamente relacionado con el mundo físico.

Perdemos por tanto privacidad a favor de una supuesta mayor seguridad, que como veremos a continuación, no pasa de supuesta.

3 principios que inhabilitan el “principal” objetivo de una herramienta de monitorización masiva

El cifrado de las comunicaciones

Evident X-Stream, como el resto de sistemas semejantes, intenta recomponer los paquetes de datos para obtener más información de la que se puede obtener de ellos por sí solos (metadatos de comunicación).

Esto, si esa comunicación se hace sin ningún tipo de cifrado, es relativamente sencillo, pero en el momento en el que le metemos un cifrado se complica, hasta volverse materialmente imposible conforme mejor cifrado se aplica.

¿Qué estrategias están llevando a cabo los gobiernos de medio mundo para evitar esto?

- Prohibir el cifrado de las comunicaciones: Movimientos como el de Cameron en Reino Unido intentan por todos los medios considerar ilegal que un ciudadano pueda decirle algo a otro sin que ellos sepan qué se está diciendo.

- Dejar back doors en el protocolo de cifrado o servicios que lo aplican: ¿Porqué uno de los mayores contribuyentes al cifrado RSA era, casualmente, la NSA? Hay muchísimo interés en tener el suficiente poder como para intervenir a nivel técnico ese cifrado. Esto se puede hacer bien creando puertas traseras en el propio protocolo, bien llegando a “acuerdos” (consentidos o no) con los servicios masivos que utilizan estos cifrados, como ocurrió en el caso de Equation Group.

- En vez de back doors, encontrar vulnerabilidades: Los 0 days son muy codiciados en el mercado, ya que permiten saltarse ese cifrado o encontrar una vía más inmediata a la información.

Y todo esto en un escenario que afortunadamente es cada vez más sensible de la importancia que tiene el cifrado en las comunicaciones.

Eso a nivel generalista (la mayoría de servicios de comunicación que usamos a diario tienen como mínimo un cifrado sencillo), imagínese el nivel de seguridad que aplicaría un grupo terrorista como el ISIS, que además de contar con expertos en criptografía y comunicación, tiene recursos multimillonarios.

Esteganografía

Si el primer punto puede llegar a ser insalvable, ahora piense en las estrategias de esteganografía que un grupo terrorista con recursos y conocimientos puede llegar a utilizar.

Esteganografía en textos, en archivos, en imágenes, en vídeos, a bajo nivel,… Ya no solo se trata de conseguir recuperar la información de un paquete que para colmo viene cifrado, sino de que además la información real puede estar ofuscada bajo otra información que parece real, y que precisa a su vez de herramientas de descifrado que no tienen porqué ser informáticas o estandarizadas (un simple sistema stego basado en una biblioteca de palabras o letras pasaría cualquier control de X-Stream sin ningún problema).

Canales de comunicación paralelos

Está claro que un grupo terrorista como el DAESH no va a mandar un WhatsApp a su célula diciéndole claramente dónde hay que atacar.

Pero quizás si lo haga utilizando un foro de PlayStation (EN), como veíamos recientemente. O incluso entrando en uno de los múltiples servidores de Counter Strike y dejando información en una pared mediante la opción de spray o directamente con disparos.

Al final, para alguien que de verdad tiene recursos suficientes y necesidades reales de ofuscar su comunicación, SIEMPRE va a encontrar la manera. Por mucha inteligencia y por mucho control que se aplique, SIEMPRE hay una forma que es en un momento dado imposible de monitorizar (o no se ha tenido en cuenta, o como veíamos en el ejemplo superior, queda fuera de cualquier automatización posible).

¿Qué estrategias son las únicas válidas para luchar contra el terrorismo?

En vez de intentar matar moscas a cañonazos, lo que de verdad funciona es bloquear las vías de financiación del grupo terrorista, y formar convenientemente en el uso de las TIC a la ciudadanía, para evitar así que sigan reclutando nuevos terroristas entre ciudadanos en riesgo de exclusión social.

Y eso en España pasa por dejar de vender armas a los yihadistas (ES), y por llegar a un acuerdo con el resto de países para no comprar petróleo de los territorios controlados por el ISIS (ES).

Pero claro, son medidas que en vez de producir riqueza para un país, generan pérdidas económicas.

Ya sabe que todas las guerras modernas salen rentables, económicamente hablando…

Y si de paso se consigue una sociedad más controlable, es un win-win que hay que sacar adelante cueste lo que cueste.

Fuente

Antiguo pero muy útil.

Esta caricatura de Clay Bennett (EN) ilustra a la perfección los acontecimientos que estos días estamos viviendo en relación con la tensa balanza entre seguridad y privacidad, al hilo del atentado parisino.

Conocíamos, apenas por alguna que otra mención en los medios, que España e Italia acababan de comprar a la empresa BAE Systems, una herramienta de espionaje masivo que recuerda, por su forma de actuar, bastante al KeyScore de la NSA.

Por lo poco que sabemos aún de ella, básicamente estamos ante un sistema de vigilancia digital que se encargaría no ya de capturar los paquetes de datos enviados en las comunicaciones, sino de intentar recomponerlos para obtener el contenido de estos paquetes, y con éste, aplicar inteligencia que pudiera ayudar al cuerpo encargado a luchar contra el terrorismo.

Es, a efectos prácticos, la excusa que hace apenas una semana esgrimía en esa distópica mirada al futuro europeo, y que llevo (llevamos) tiempo alertando: Utilizar el miedo al terrorismo (hoy son los yihadistas, mañana serán otros) para que el ciudadano acepte perder parte de sus derechos en pos de un supuesto bien común.

Vuelvo a recalcar que este tipo de proyectos son absolutamente ineficaces para la lucha contra el terrorismo, sirviendo al final para fines más adecuados para el Sistema, como sería la implantación de un panopticon digital, y con el riesgo que podría conllevar ya no en el presente (que también), sino en el día de mañana.

Con todo esto, me parece oportuno señalar tres escenarios en los que precisamente este tipo de herramientas son absolutamente ineficaces, demostrando que una vez más, aunque el objetivo que esgrime el gobierno es compartido por todos nosotros, hay estrategias mucho más efectivas para ello (que por supuesto, detallaré al final del mismo).

¿Qué sabemos de Evident X-Stream, y qué hemos aprendido del KeyScore americano?

De forma directa, muy muy poco.

Apenas algunos documentos (ES) que se han liberado (como la imagen superior), que será desarrollado por BAE Systems, y que España espera ponerlo en funcionamiento en el 2017.

Por su forma de operar, entraría en conflicto con la legislación española, así que esperemos que en el próximo 20D haya un voto útil hacia partidos que se han posicionado radicalmente en contra de este tipo de herramientas. En caso contrario, ya sabe, se cambian las leyes unilateralmente, a golpe de reforma, y listo…

El centro neuráligo de Evident X-Stream radica en dos elementos:

Para el usuario de a pie (como usted y como un servidor), una herramienta como Evident X-Stream significa que a partir de entonces cualquier comunicación digital que hiciéramos podría estar siendo escuchada por el gobierno: Emails, redes sociales, mensajería instantánea,… Todo lo que usted hiciera en el mundo virtual, que cada vez más está más estrechamente relacionado con el mundo físico.

Perdemos por tanto privacidad a favor de una supuesta mayor seguridad, que como veremos a continuación, no pasa de supuesta.

3 principios que inhabilitan el “principal” objetivo de una herramienta de monitorización masiva

El cifrado de las comunicaciones

Evident X-Stream, como el resto de sistemas semejantes, intenta recomponer los paquetes de datos para obtener más información de la que se puede obtener de ellos por sí solos (metadatos de comunicación).

Esto, si esa comunicación se hace sin ningún tipo de cifrado, es relativamente sencillo, pero en el momento en el que le metemos un cifrado se complica, hasta volverse materialmente imposible conforme mejor cifrado se aplica.

¿Qué estrategias están llevando a cabo los gobiernos de medio mundo para evitar esto?

Y todo esto en un escenario que afortunadamente es cada vez más sensible de la importancia que tiene el cifrado en las comunicaciones.

Eso a nivel generalista (la mayoría de servicios de comunicación que usamos a diario tienen como mínimo un cifrado sencillo), imagínese el nivel de seguridad que aplicaría un grupo terrorista como el ISIS, que además de contar con expertos en criptografía y comunicación, tiene recursos multimillonarios.

Esteganografía

Si el primer punto puede llegar a ser insalvable, ahora piense en las estrategias de esteganografía que un grupo terrorista con recursos y conocimientos puede llegar a utilizar.

Esteganografía en textos, en archivos, en imágenes, en vídeos, a bajo nivel,… Ya no solo se trata de conseguir recuperar la información de un paquete que para colmo viene cifrado, sino de que además la información real puede estar ofuscada bajo otra información que parece real, y que precisa a su vez de herramientas de descifrado que no tienen porqué ser informáticas o estandarizadas (un simple sistema stego basado en una biblioteca de palabras o letras pasaría cualquier control de X-Stream sin ningún problema).

Canales de comunicación paralelos

Está claro que un grupo terrorista como el DAESH no va a mandar un WhatsApp a su célula diciéndole claramente dónde hay que atacar.

Pero quizás si lo haga utilizando un foro de PlayStation (EN), como veíamos recientemente. O incluso entrando en uno de los múltiples servidores de Counter Strike y dejando información en una pared mediante la opción de spray o directamente con disparos.

Al final, para alguien que de verdad tiene recursos suficientes y necesidades reales de ofuscar su comunicación, SIEMPRE va a encontrar la manera. Por mucha inteligencia y por mucho control que se aplique, SIEMPRE hay una forma que es en un momento dado imposible de monitorizar (o no se ha tenido en cuenta, o como veíamos en el ejemplo superior, queda fuera de cualquier automatización posible).

¿Qué estrategias son las únicas válidas para luchar contra el terrorismo?

En vez de intentar matar moscas a cañonazos, lo que de verdad funciona es bloquear las vías de financiación del grupo terrorista, y formar convenientemente en el uso de las TIC a la ciudadanía, para evitar así que sigan reclutando nuevos terroristas entre ciudadanos en riesgo de exclusión social.

Y eso en España pasa por dejar de vender armas a los yihadistas (ES), y por llegar a un acuerdo con el resto de países para no comprar petróleo de los territorios controlados por el ISIS (ES).

Pero claro, son medidas que en vez de producir riqueza para un país, generan pérdidas económicas.

Ya sabe que todas las guerras modernas salen rentables, económicamente hablando…

Y si de paso se consigue una sociedad más controlable, es un win-win que hay que sacar adelante cueste lo que cueste.

Fuente

Compartir esto: